Magyar EU-diplomaták kerültek egy kínai hekkercsoport célkeresztjébe. A kínai államhoz köthető UNC6384 csoport egy Windows-sérülékenységet kihasználva vett célba uniós diplomatákat. A többlépcsős támadás egy emaillel indult, amely látszólag az Európai Bizottságtól érkezett, és a folyamat végén a támadók távoli hozzáférést szerezhettek az óvatlan áldozatok gépéhez. A támadás szeptemberben indult, és októberben is tart, és a magyar mellett belga, szerb, olasz és holland diplomáciai célpontjai is voltak – olvasható az Arctic Wolf nevű kiberbiztonsági cég jelentésében.

A UNC6384 ismert kínai hekkercsoport, augusztusban a Google kiberbiztonsági részlege azonosította egy hasonló márciusi kampányukat, amelyben akkor délkelet-ázsiai diplomatákat vettek célba. Az Arctic Wolf szerint a most felfedezett új támadás a csoport taktikai evolúciójáról árulkodik. Ezúttal egy ZDI-CAN-25373 nevű sérülékenységet használtak ki, amelyet márciusban azonosítottak biztonsági kutatók, és a Windows parancsikonfájljait érinti.

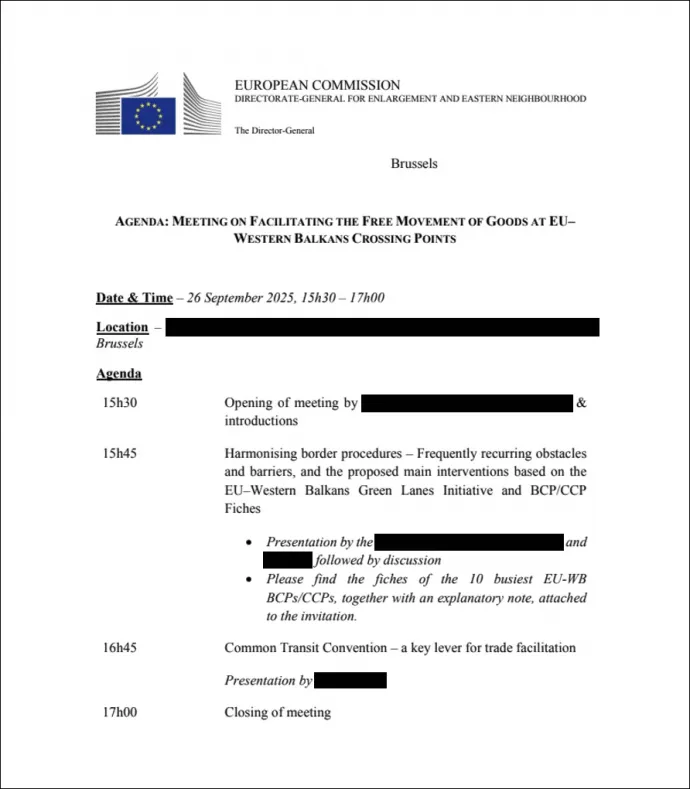

A támadás azzal indult, hogy a hekkerek kifejezetten a célpontokra szabott emaileket küldtek ki nekik, amelyek valamilyen európai bizottsági ülésről, NATO-val kapcsolatos workshopról vagy multilaterális diplomáciai koordinációs eseményről szóltak. A magyar célpontok esetében a csali egy Agenda_Meeting 26 Sep Brussels nevű pdf volt. Ez egy valódi, a bizottság bővítésért és keleti szomszédságért felelős főigazgatósága által szeptember 26-án tartott európai bizottsági megbeszélésre utalt, amelynek a témája a határátkelési eljárások tagországok közötti harmonizálása és az EU és a Nyugat-Balkán közötti szabad áruforgalom volt.

A sérülékenységen keresztül a támadók PowerShell-parancsokat tudtak végrehajtani a megfertőzött gépeken, ezzel elindítva egy többlépcsős kártevőláncot, amelynek a végén, legitim Canon nyomtatófájlokhoz társítva települt egy PlugX nevű trójai program, lehetővé téve a támadóknak, hogy távolról hozzáférjenek az áldozatok gépéhez.

Ez a kártevő már 2008 óta használatban van, és népszerű a kínai államhoz köthető hekkercsoportok körében. Lehetővé teszi többek között, hogy a támadók rögzítsék a megfertőzött gépen leütött billentyűket, illetve fájlokat töltsenek fel és le. Januárban az amerikai védelmi minisztérium több mint négyezer gépről távolította el a PlugX-et, amelyet eddig 170 országban közel százezer gépen azonosítottak – jegyezte meg a Record. A most használt verzió jelentősen áramvonalasított, nehezebben detektálható, mint a korábbi kiberkémkedési kampányokban azonosított változatok.

Az Arctic Wolf szerint ez a támadás azt mutatja, hogy a UNC6384 képes gyorsan, mindössze hat hónap alatt fegyvert fejleszteni egy újonnan felfedezett sérülékenységre, illetve beható ismereteik vannak a diplomáciai folyamatokról és eseményekről, amire fejlett social engineering kampányt tudnak felépíteni. Az is látható mindebből, hogy már nemcsak a délkelet-ázsiai térségben, hanem Európában is aktívak.